Die Dechiffrierung des Action-Line-Kryptogramms durch meine Leser gehört zu den größten Erfolgen in der zweijährigen Geschichte dieses Blogs. Heute kann ich einige neue, faszinierende Bilder zu diesem Thema präsentieren.

Die Leser von Klausis Krypto Kolumne haben schon so manche kryptologische Nuss geknackt. Vor knapp einem Jahr konnte ich einen besonders spektakulären Erfolg vermelden: die Lösung des Action-Line-Kryptogramms. Gleich mehrere Leser haben daran mitgewirkt. Doch damit nicht genug. Vor Kurzem hat mir der Leser Dr. Karsten Hansky dankenswerterweise einige Bilder zum Action-Line-Kryptogramm zur Verfügung gestellt, die es so bisher nirgends zu sehen gab. Heute erzähle ich die Geschichte des Action-Line-Kryptogramms daher noch einmal und verwende dabei die von Herrn Hansky zur Verfügung gestellten Bilder zur Illustration.

1926

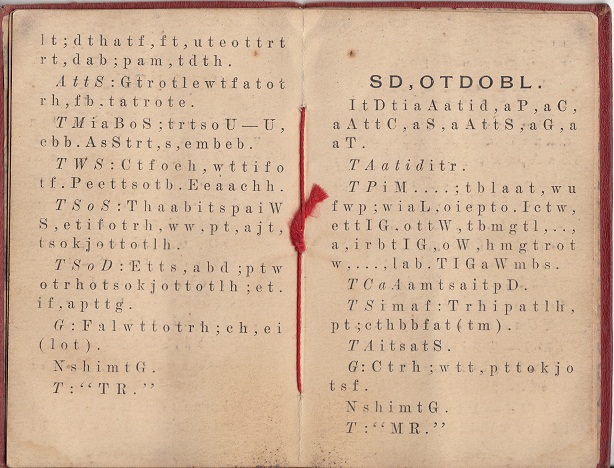

In Detroit stirbt der deutschstämmige Rechtsanwalt Emil Snyder. Er hinterlässt ein ledergebundenes Büchlein, das etwa so ausgesehen haben dürfte (das Foto zeigt ein Vergleichsstück von Karsten Hansky):

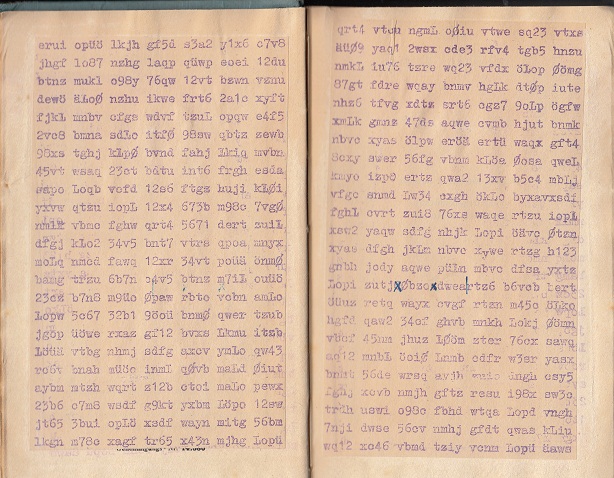

Das Buch hat nur neun Seiten. Der Inhalt ist offenbar verschlüsselt. Es gibt keine erkennbaren Angaben zum Verlag, zum Autor oder zum Erscheinungsjahr. Die Angehörigen von Emil Snyder wissen nicht, was es mit dem kleinen Buch auf sich hat. Die folgenden Bilder zeigen wiederum ein Vergleichsstück von Karsten Hansky:

1978

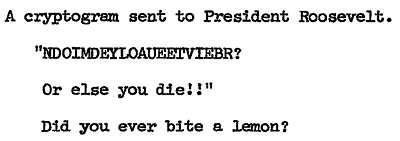

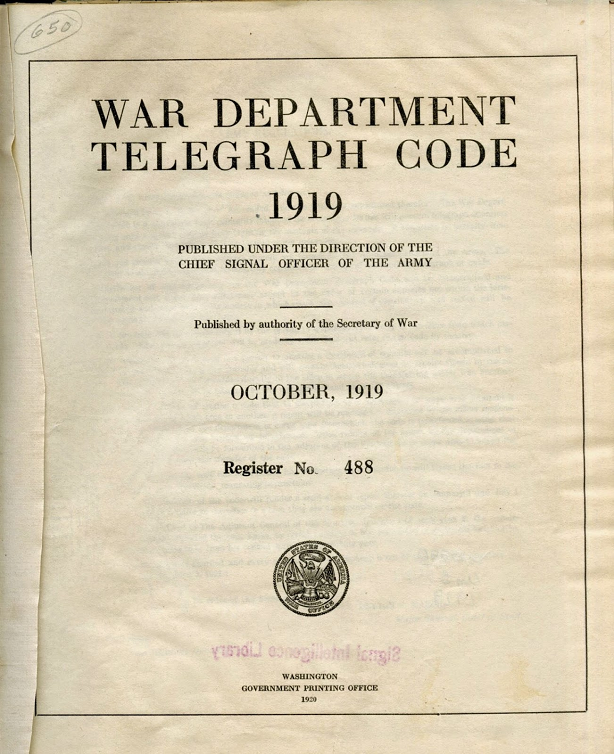

Ein Redakteur der “Action-Line”-Kolumne der Zeitung Detroit Free Press wird auf das Kryptogramm aufmerksam. Er möchte herausfinden, was dahinter steckt und kontaktiert daher die Fachzeitschrift Cryptologia.

1978

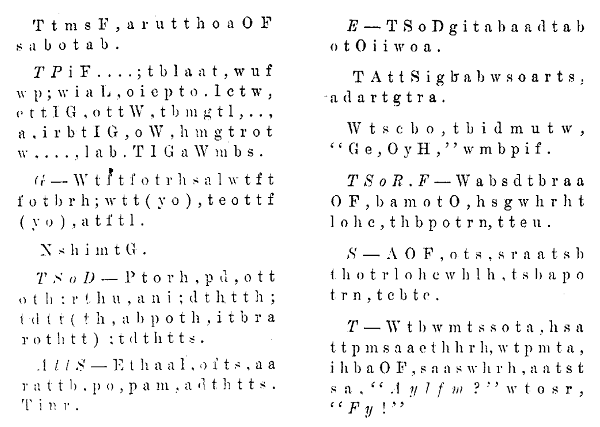

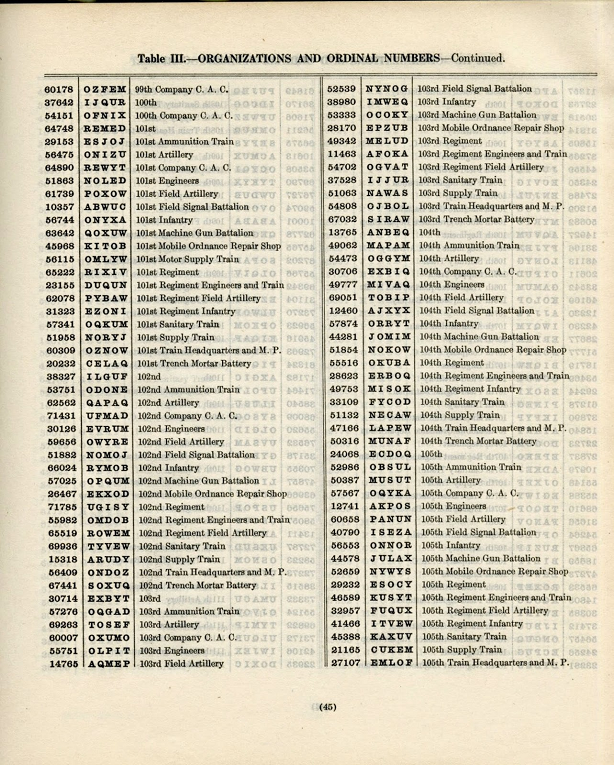

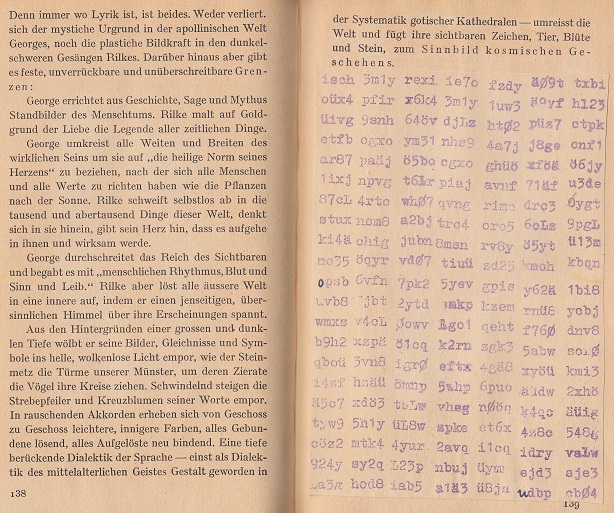

Die Cryptologia veröffentlicht die neun Seiten des Kryptogramms in ihrer Ausgabe 4/1978 (S.368). Sie verwendet den Ausdruck “Action-Line-Chiffre” (genau genommen handelt es sich allerdings nicht um eine Chiffre, sondern um ein Kryptogramm). Die folgende Abbildung zeigt zwei der Seiten, wie sie in der Cryptologia abgedruckt wurden (andere Bilder des Action-Line-Kryptogramms gab es bis heute nirgends zu sehen):

1978-2013

Weder in der Cryptologia noch in sonst einer mir bekannten Quelle wird eine Lösung des Action-Line-Kryptogramms präsentiert.

2013

Beim Blättern in alten Cryptologia-Ausgaben werde ich auf das Action-Line-Kryptogramm aufmerksam. Ich veröffentliche es im Februar 2013 in meinem Blog. Etwas später präsentiere ich einen Artikel darüber in meiner Serie über die 25 bedeutendsten ungelösten Verschlüsselungsrätsel.

2013

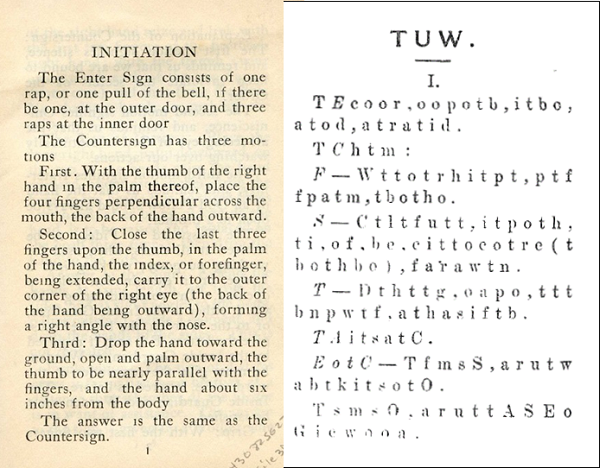

Nachdem mir der Blog-Leser Flohansen den Tipp gegeben hat, es handle sich um „Mnemotechnik, die sich erst erschließt, wenn man den Plaintext kennt“, wird mir klar, wie das Action-Line-Kryptogramm entstanden ist. Es ist ein normaler Text, bei dem von jedem Wort nur der erste Buchstabe abgedruckt ist.

2013

Der Blog-Leser Armin Krauß äußert den Verdacht, dass es beim Action-Line-Kryptogramm um ein Dokument der Freimaurer handelt. Auch der Leser Bernhard Gruber gibt einen solchen Hinweis. In der Tat arbeiteten die Freimaurer mit solchen “Spickzettel-Büchern”, die man auch als “Memorandum” bezeichnet. Hier sind zwei Beispiele:

2013

Der Blog-Leser Gordian Knauß äußert die Vermutung, dass das Action-Line-Kryptogramm ein Dokument der Oddfellows ist. Die Oddfellows sind eine Organisation, die den Freimaurern ähnelt. Mehrere Nachfragen von mir bei den Oddfellows bleiben ohne Ergebnis.

2013

Der Brite Nick Pelling entdeckt ein zweites Exemplar des Büchleins. Seinen Recherchen zufolge kursieren bei den Oddfellows weitere Exemplare. Karsten Hansky hat drei davon ausfindig gemacht und mir Fotos davon zur Verfügung gestellt. Eines der Exemplare habe ich oben bereits gezeigt. Im zweiten Exemplar wird sogar das Erscheinungsjahr genannt:

Im dritten Exemplar, das offensichlich deutlich später erschienen ist, wird besonders deutlich, dass die Buchstaben im Kryptogramm Wortanfangsbuchstaben sind:

2014

Nick Pelling entdeckt ein Buch der Oddfellows mit dem Namen Esoteric. Dessen Wortanfangsbuchstaben sind mit dem Action-Line-Kryptogramm nahezu identisch. Das ist die Lösung. Hier gibt es die Details auf der Web-Seite von Nick Pelling.

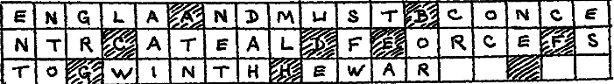

Hier ist eine Seite aus dem Buch Esoteric dem Action-Line-Kryptogramm gegenübergestellt:

Fast 90 Jahre nach Snyders Tod ist das Action-Line-Kryptogramm somit dechiffriert. Nach der Doppelwürfel-Challenge ist damit das zweite Rätsel auf meiner Top-25-Liste gelöst. Vielen Dank an Karsten Hansky für die Bilder.

Follow @KlausSchmeh

Zum Weiterlesen: Cylob-Manuskript: Ein ungelöstes Rätsel