Der Codex Rohonci zählt zu den größten ungelösten Rätseln der Kryptologie. Die Ungarische Akademie der Wissenschaften hat mir nun einige neue Scans dieses ungewöhnlichen Buchs zur Verfügung gestellt.

Der Codex Rohonci ist ein (vermutlich) verschlüsseltes Buch aus dem 16. Jahrhundert. Niemand konnte ihn bisher dechiffrieren. Seine Herkunft ist unbekannt, und man weiß nicht, wer ihn geschrieben hat. Auch über den Verwendungszweck kann man nur spekulieren. Der Codex Rohonci könnte daher ein bekanntes Krypto-Rätsel sein – ist er aber nicht, denn mit dem Voynich-Manuskript gibt es ein weiteres spektakuläres verschlüsseltes Buch, und dieses zieht traditionell fast alle Aufmerksamkeit auf sich.

Der Codex Rohonci als Manuskript des Monats

Auch am Zentrum für Manuskriptkulturen in Asien, Afrika und Europa der Universität Hamburg fand man, dass der Codex Rohonci zu Unrecht im Schatten des Voynich-Manuskripts steht. Dadurch ergab sich für mich die Möglichkeit, einen Beitrag über den Codex für die Web-Seite dieser Einrichtung (Rubrik Manuskript des Monats) zu schreiben. Hier gibt es den Beitrag. Er hat den Titel “Das Manuskript das niemand lesen kann” und ist als kurze Einführung gedacht. Es gibt auch eine englische Version.

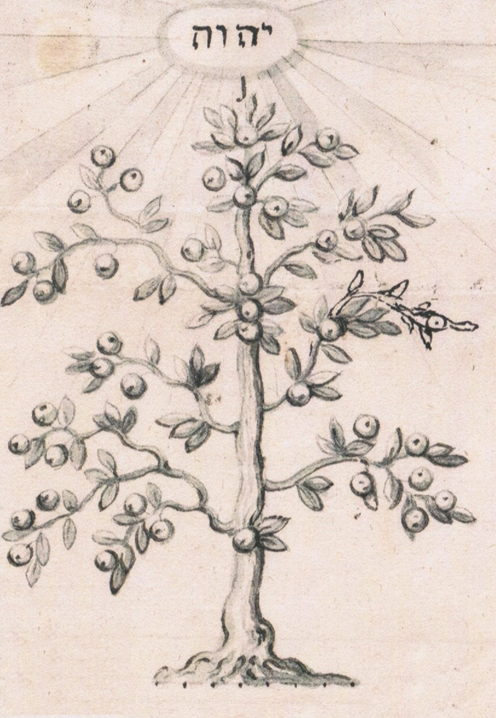

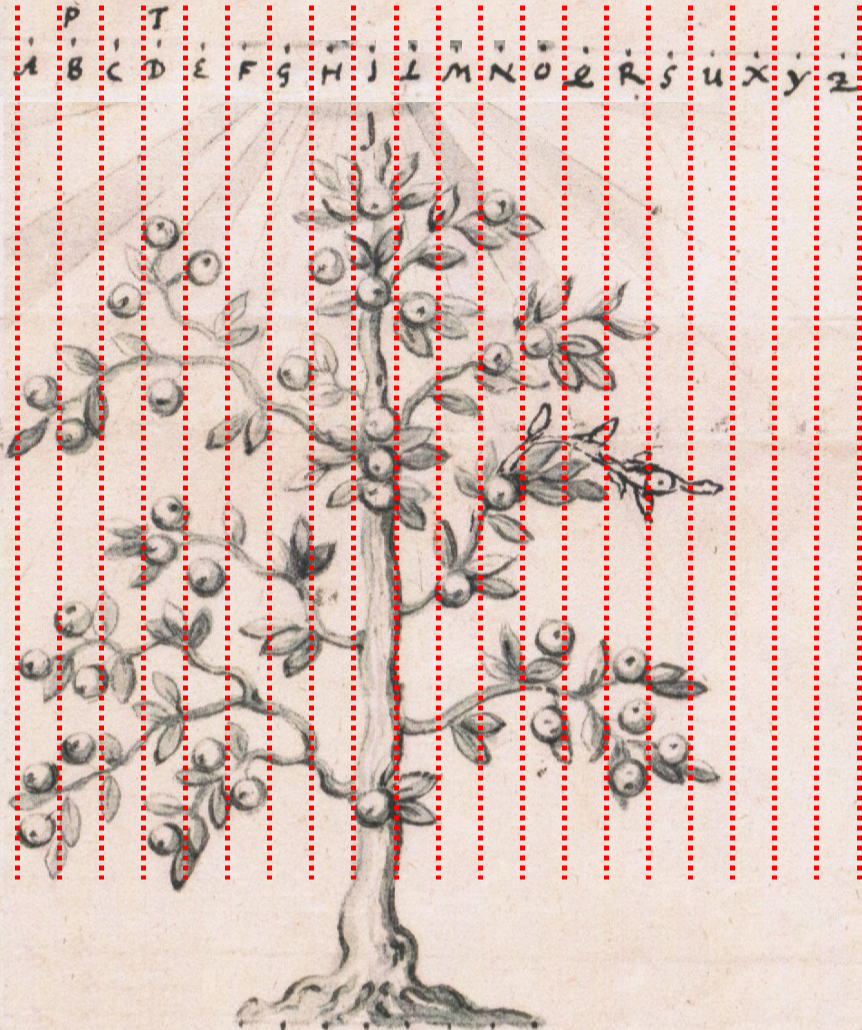

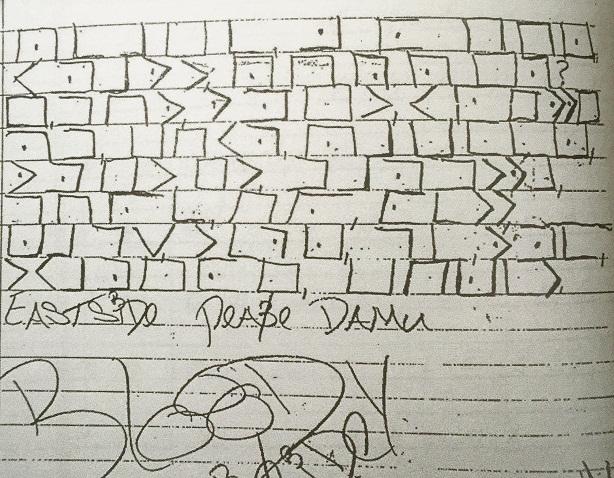

Wer den Codex Rohonci im Internet anschauen will, musste sich bisher mit ein paar schlechten Scans (links ein Beispiel) oder mit Fotos von meinem Faksimile (rechts) begnügen:

Das besagte Zentrum für Manuskriptkulturen in Asien, Afrika und Europa war jedoch mit diesem Bildmaterial nicht ganz glücklich und kontaktierte daher die Ungarische Akademie der Wissenschaften (dort wird der Codex Rohonci aufbewahrt) mit der Bitte um bessere Bilder. Tatsächlich stellte man dort ein paar neue Scans zur Verfügung.

Die neuen Scans

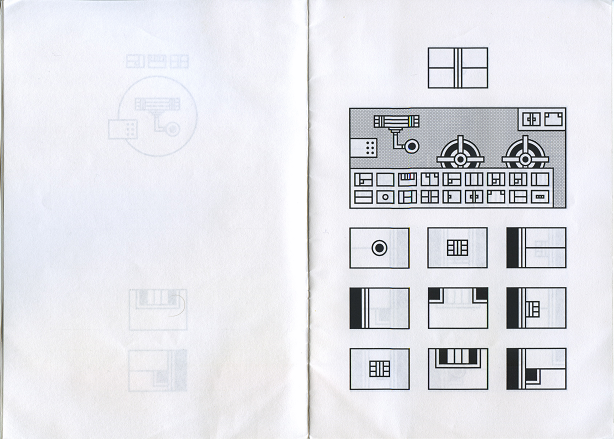

Dankenswerterweise erlaubte mir die Ungarische Akademie der Wissenschaften, die neuen Scans auch für Klausis Krypto Kolumne zu verwenden. Daher kann ich heute vier Bilder des Codex Rohonci zeigen, wie es sie in dieser Schönheit und dieser hohen Auflösung bisher nicht zu sehen gab (außer natürlich im genannten Artikel, der aber erst ein paar Wochen alt ist).

Dieser Scan zeigt rechts Moses vor dem Pharao:

Ein weiterer Scan zeigt die Geißelung Jesu. Interessant sind die Halbmonde auf dem Dach, die bekanntlich aus dem muslimischen Kulturkreis stammen:

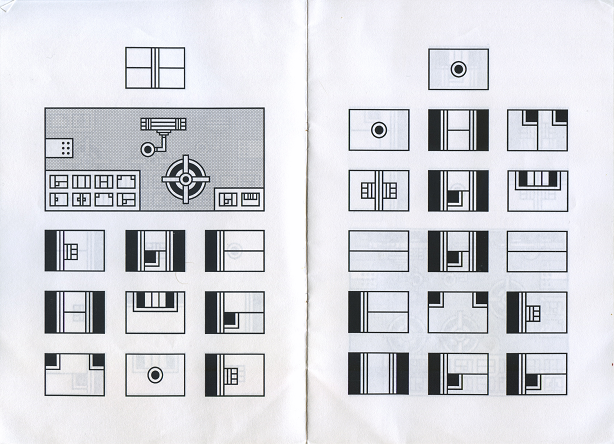

Auch die Abbildung von Jesus am Kreuz ist interessant, da sie die Kreuzesinschrift zeigt, die im Klartext INRI lauten könnte (mehr dazu gibt es hier):

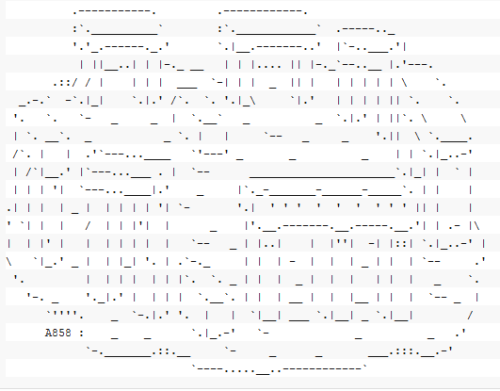

Der nächste Scan zeigt die wohl auffälligste Abbildung im Codex Rohonci (vermutlich zeigt sie Erde, Himmel und Hölle):

Es gibt zum Codex Rohonci zweifellos noch viel zu forschen. Mal sehen, was man dabei noch so alles herausfindet.

Follow @KlausSchmeh

Zum Weiterlesen: Codex Seraphinianus: grotesk und wunderschön