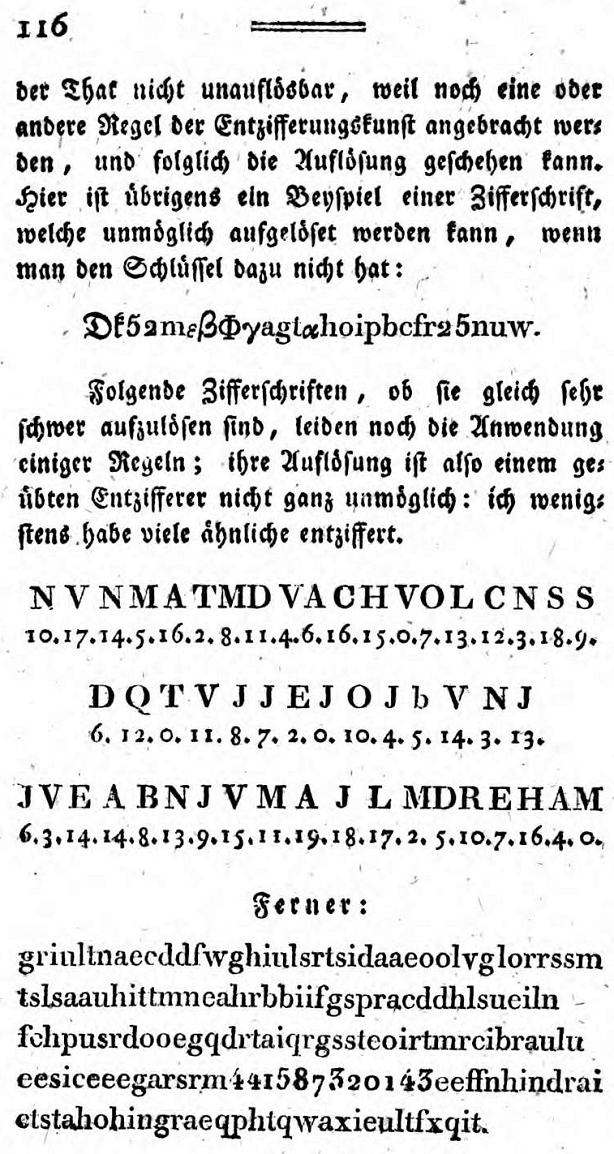

Das Voynich-Manuskript ist das bekannteste ungelöste Verschlüsselungsrätsel der Welt. Erstaunlicherweise habe ich seit über einem Jahr nicht mehr darüber gebloggt. Ich habe also etwas nachzuholen. Das tue ich heute mit einem Voynich-Manuskript-FAQ.

Kaum zu glauben, aber im gesamten Jahr 2015 habe ich keinen einzigen Blog-Artikel zum berühmten Voynich-Manuskript veröffentlicht (abgesehen von einem Aprilscherz). Dabei steht das Voynich-Manuskript auf Platz eins meiner Liste der 25 bedeutendsten ungelösten Kryptogramme. Höchste Zeit also, mal wieder über dieses seltsame Buch zu bloggen. Hier ist mein offizielles Voynich-Manuskript FAQ!

![Voynich-93]()

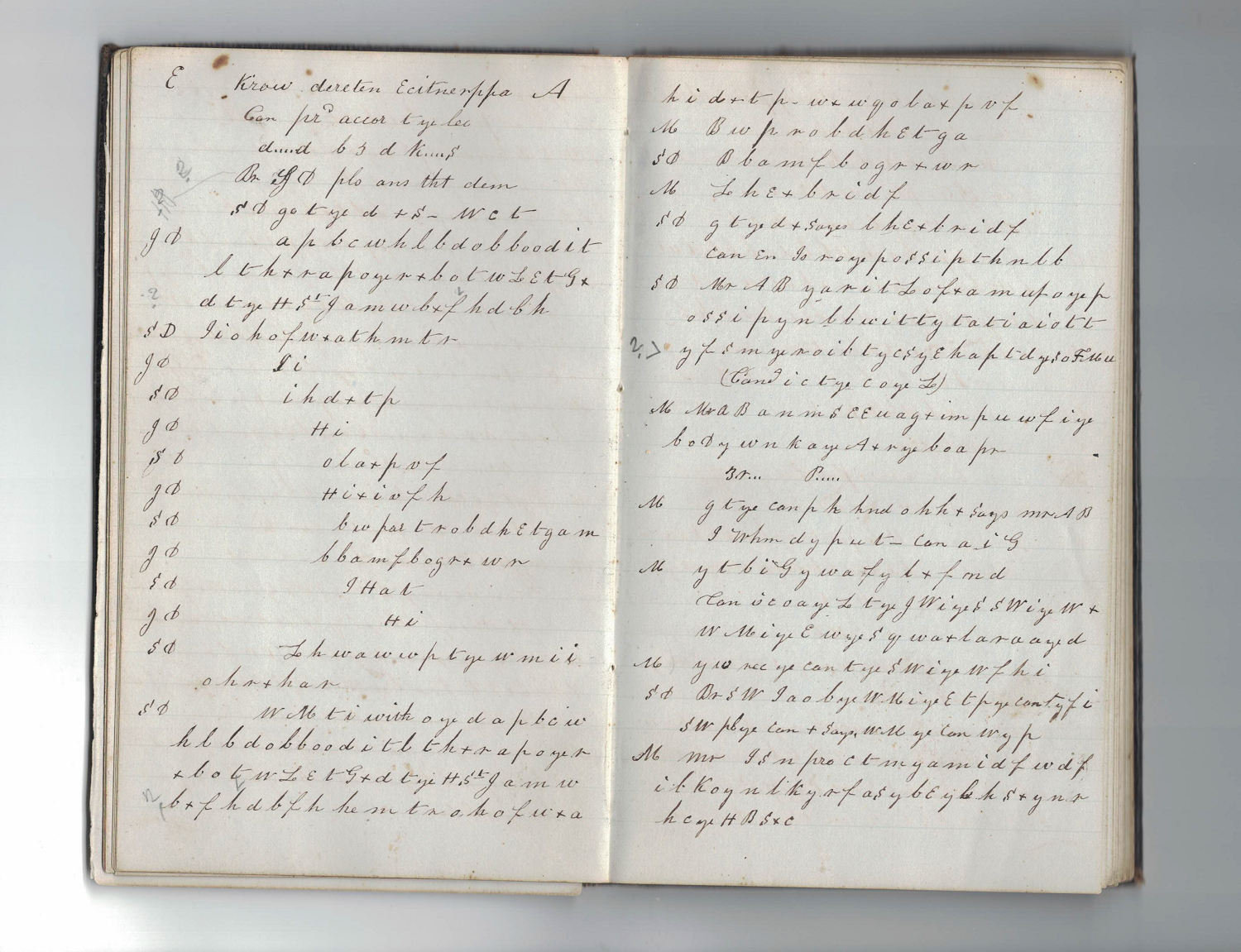

Was ist das Voynich-Manuskript?

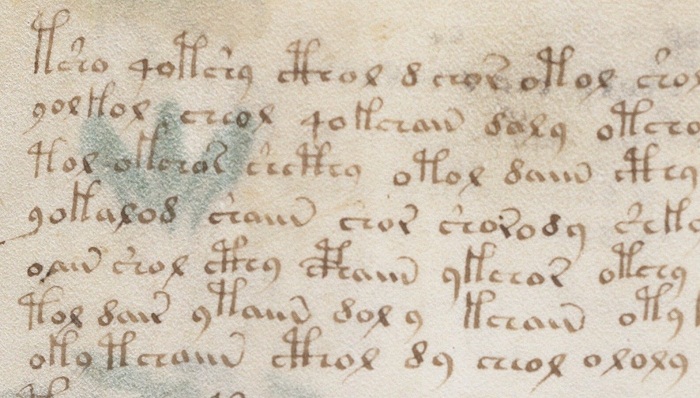

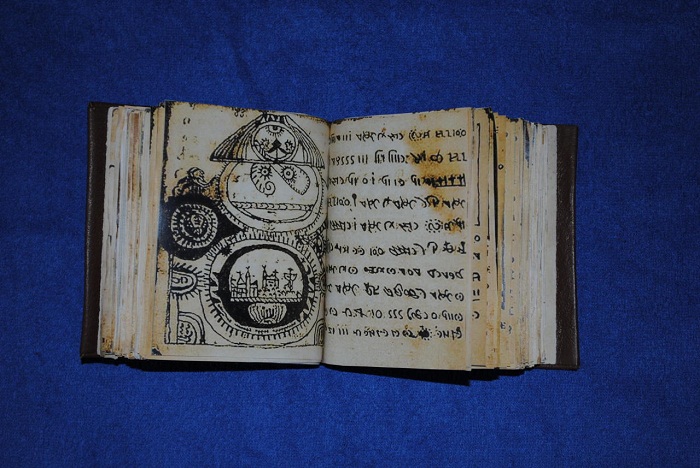

Das Voynich-Manuskript ist ein handgeschriebenes und von Hand illustriertes Buch mit etwa 230 Seiten. Es ist ein Einzelstück. Als Entstehungszeit wird das frühe 15. Jahrhundert vermutet. Das Besondere daran: Das Voynich-Manuskript ist in einer Schrift geschrieben, die niemand lesen kann. Alle Versuche, den Text des Voynich-Manuskripts zu entschlüsseln oder sich sonst einen Reim darauf zu machen, sind bisher gescheitert. Das Voynich-Manuskript gilt daher als das bedeutendste ungelöste Kryptogramm der Welt. Auf meiner (inzwischen nicht mehr ganz aktuellen) Top-25-Liste der ungelösten Verschlüsselungen steht es erwartungsgemäß auf Platz 1. Auf meiner Encrypted Book List hat es die Nummer 00001.

![Voynich-100-2]()

Wer hat das Voynich-Manuskript verfasst?

Der Autor des Voynich-Manuskripts ist nicht bekannt. Es gibt zwar zahlreiche Spekulationen, doch keine davon lässt sich auch nur annähernd beweisen. Praktisch alle diskutierten Kandidaten waren relativ bedeutende Persönlichkeiten der Renaissance-Zeit, wie Leonardo da Vinci, John Dee oder Edward Kelley. Es kann aber genauso gut sein (und ist meiner Meinung nach sogar viel wahrscheinlicher), dass eine völlig unbeddeutende Person dahinter steckt.

Wo ist das Voynich-Manuskript entstanden?

Das Voynich-Manuskript ist höchstwahrscheinlich in Mitteleuropa entstanden. Viel genauer kann man den Entstehungsort nicht eingrenzen. Da Italien damals die führende Kulturnation war, kann man sich gut vorstellen, dass der Verfasser dort gewirkt hat. Aber auch England, Deutschland und die Schweiz sind nicht auszuschließen.

Wie alt ist das Voynich-Manuskript?

Ein Radiokarbon-Untersuchung aus dem Jahr 2009 hat ergeben: Das Pergament, auf dem das Manuskript geschrieben ist, wurde wahrscheinlich zwischen 1404 und 1438 hergestellt. Wann es beschrieben wurde, ist nicht bekannt. In der Presse war teilweise zu lesen, dass die Tinte auf das noch frische Pergament aufgetragen wurde. Dies ist jedoch meines Wissens falsch. Das Voynich-Manuskript muss also nicht notwendigerweise im 15 Jahrhundert entstanden sein.

Seit wann ist die Existenz Voynich-Manuskript belegt?

Das Voynich-Manuskript wird im 17. Jahrhundert in mehreren Briefen erwähnt. Lückenlos dokumentiert ist die Existenz des Voynich-Manuskripts erst seit etwa 100 Jahren. Der Buchhändler und Antiquar Wilfried Voynich hat es 1912 in der Nähe von Rom in einem Jesuiten-Konvent erstanden.

Wo befindet sich das Voynich-Manuskript heute?

Das Voynich-Manuskript befindet sich im Besitz der Beinecke Library an der Universität Yale (USA). Von dort stammen auch nahezu alle Bilder, die vom Voynich-Manuskript kursieren.

![Voynich-1r]()

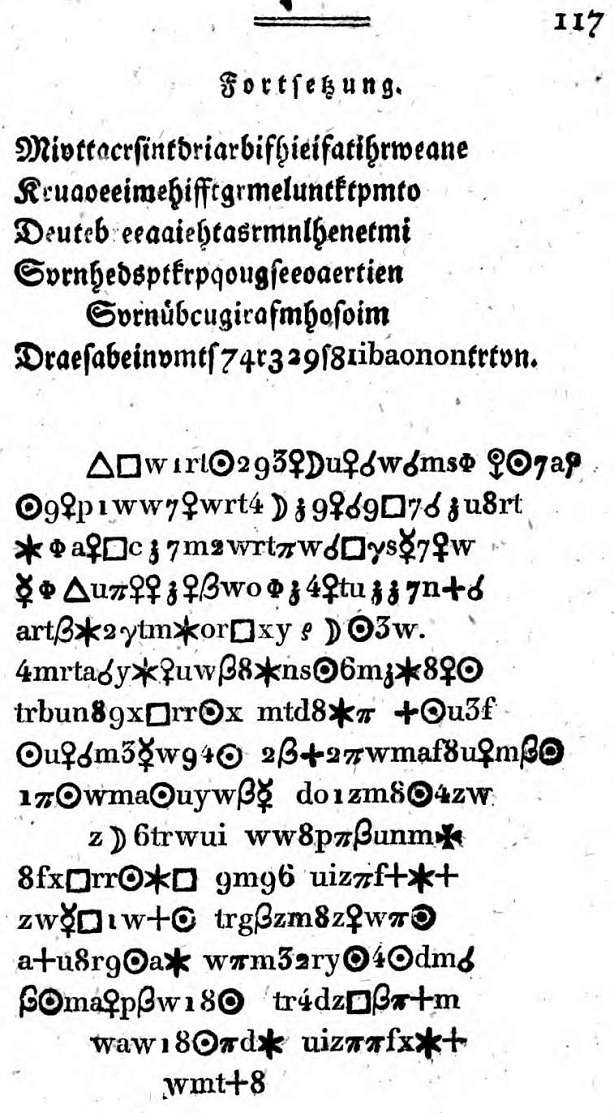

Könnte das Voynich-Manuskript eine Fälschung von Wilfried Voynich sein?

Diese Hypothese wird seit Langem diskutiert. Wilfried Voynich war ein Experte für alte Bücher und hatte sicherlich das Know-how, um eine solche Fälschung anzufertigen. Er kann auch gewusst haben, dass einst ein rätselhaftes Buch existierte, das in Briefen von Gelehrten erwähnt wurde. Demnach könnte Voynich ein Buch gefälscht haben, das auf die alten Beschreibungen passt. Voynich könnte sich als Experte für alte Bücher sogar altes Pergament beschafft haben, das er für eine Fälschung nutzen konnte. Allerdings ist es sehr unwahrscheinlich, dass er alle Briefe kannte, in denen das Manuskript beschrieben wird – einige davon wurden erst nach seinem Tod entdeckt.

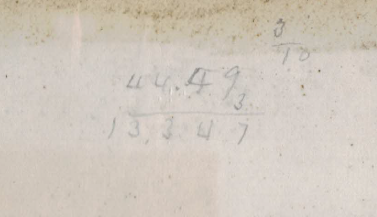

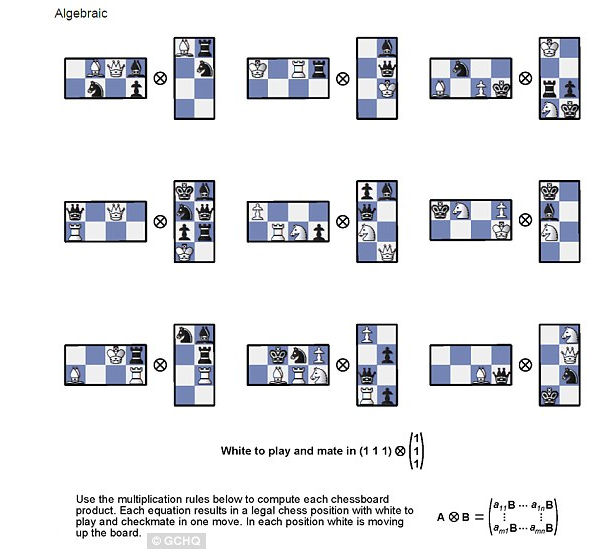

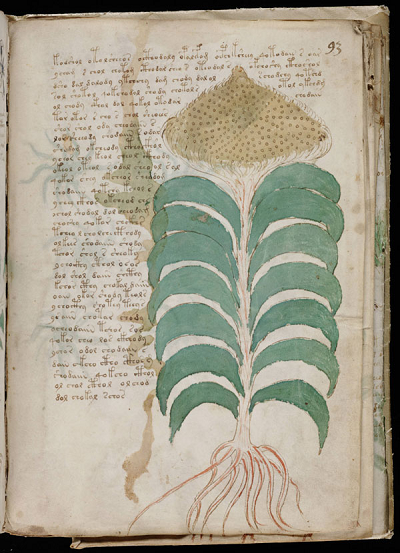

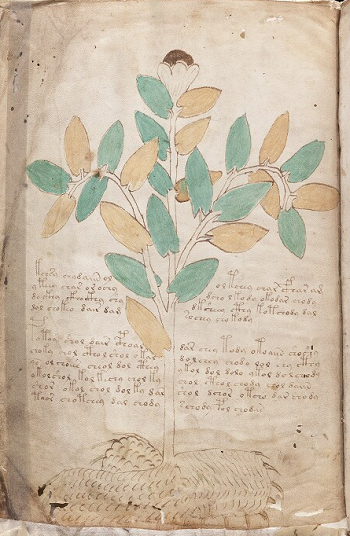

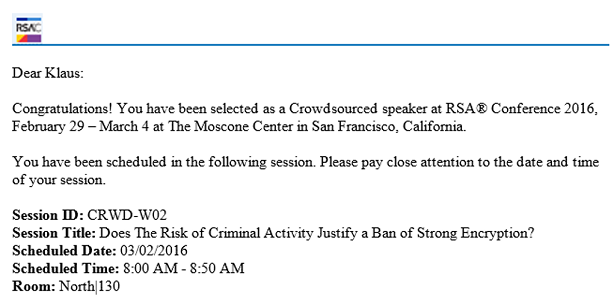

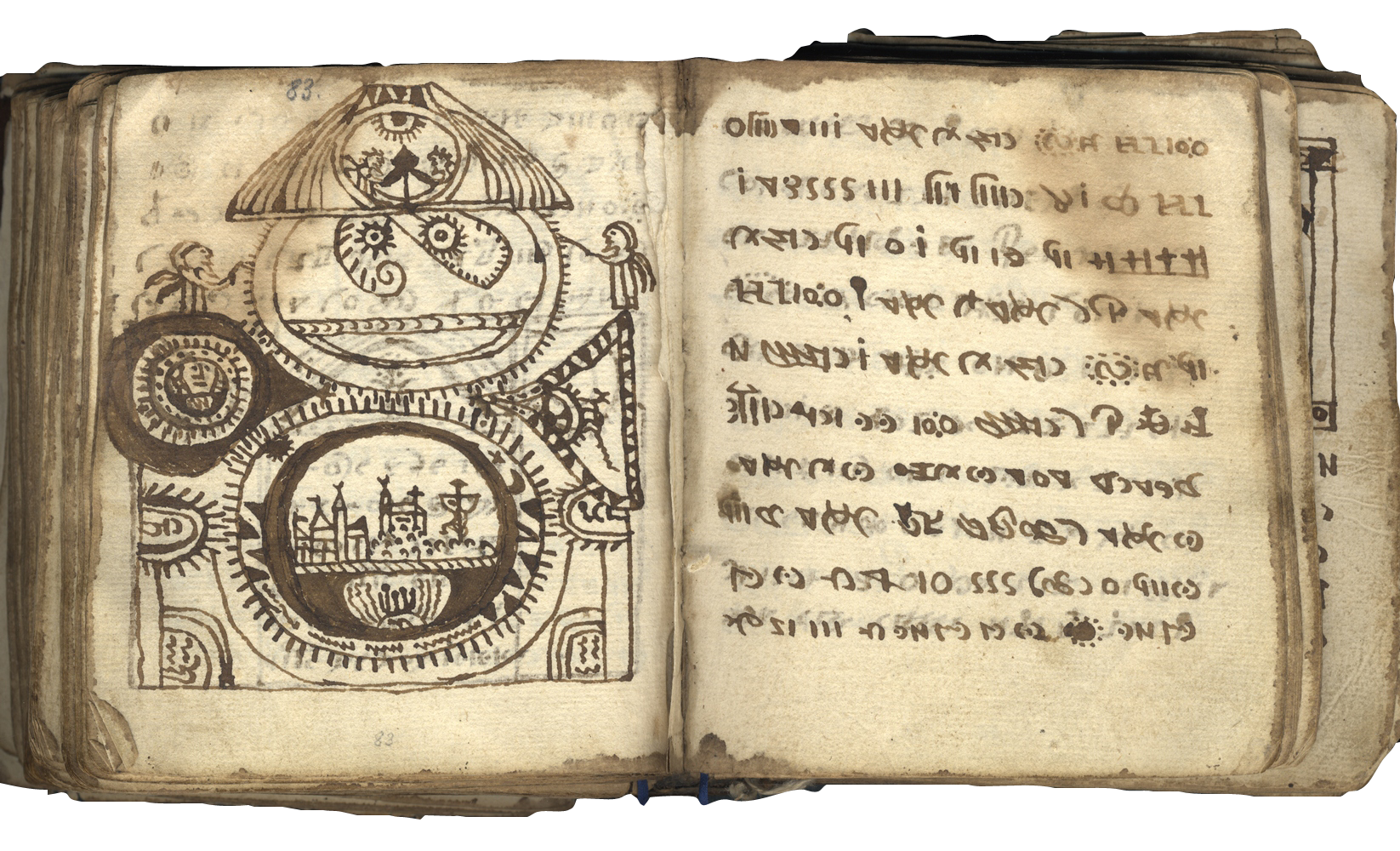

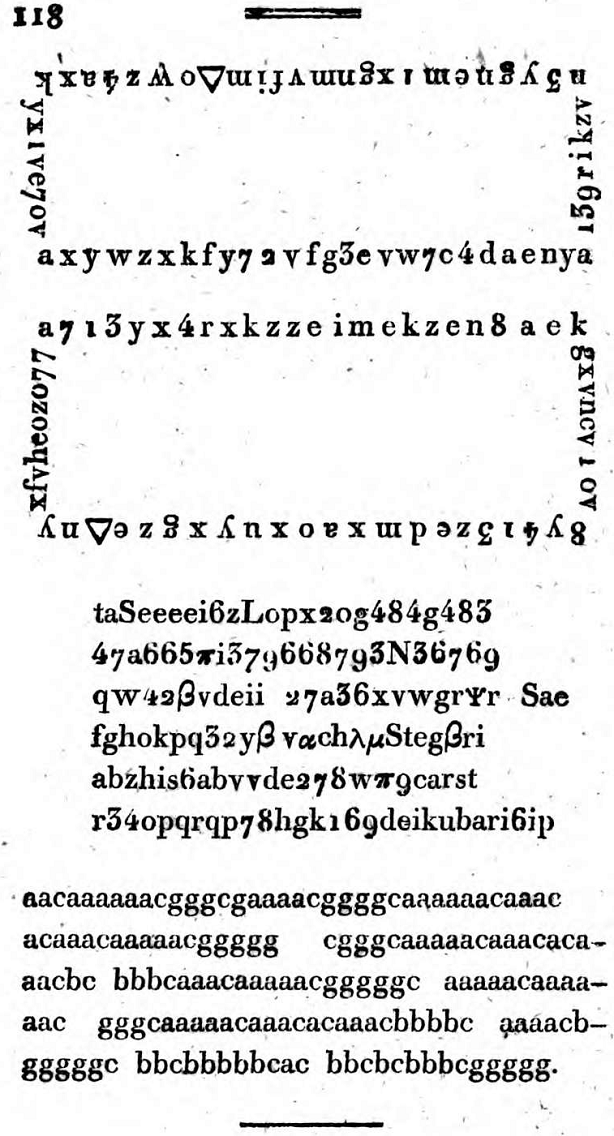

Was zeigen die Bilder des Voynich-Manuskripts?

Das Manuskript enthält zahlreiche Abbildungen, die in Tinte gezeichnet und nachträglich koloriert wurden. Die Bilder entstanden offenbar vor der Niederschrift des Texts, da dieser sie umfließt. Die Abbildungen im Voynich-Manuskript sind in geradezu verblüffender Weise nichtssagend. Sie zeigen zahlreiche Pflanzen, die in der Realität nicht existieren, nackte Frauen, Rosetten, verschiedene Gegenstände und einige andere Motive. Eine kunstgeschichtliche Einordnung der Bilder ist sehr schwierig.

![Voynich-women]()

Welchen Zweck hatte das Voynich-Manuskript?

Es ist völlig unklar, wozu das Voynich-Manuskript verwendet werden sollte. Wenn es wirklich einen sinnvollen Inhalt hat, könnte es sich um eine Abhandlung zu verschiedenen Themen (Kräuterkunde, Astrologie, Medizin, …) handeln. Denkbar ist auch, dass das Manuskript von einem Fälscher geschaffen wurde, der damit einem reichen Büchersammler das Geld aus der Tasche ziehen wollte. Oder es handelt sich um das Werk einer geistig gestörten Person.

Welche Theorien gibt es zum Text des Voynich-Manuskripts?

Der Text des Voynich-Manuskripts könnte folgendes sein:

- gewöhnlicher Text, der in einer heute nicht mehr bekannten Schrift geschrieben ist

- verschlüsselter Text

- Unsinn

Nachdem es trotz größter Anstrengungen bisher nicht gelungen ist, das Voynich-Manuskript zu entschlüsseln, halte ich die Unsinnshypothese für die wahrscheinlichste. Aber wer weiß, vielleicht findet ja doch irgendwann eine Lösung. Siehe hierzu auch: Das Voynich-Manuskript aus Sicht eines Linguisten.

Gibt es eine gute Fernseh-Dokumentation zum Voynich-Manuskript?

Ja, diese hier kann ich empfehlen:

Zum Weiterlesen: Voynich-Manuskript: Pornografische Darstellungen werden entschärft

![flattr this!]()